渗透记录—W1R3S靶机

环境介绍

- 虚拟机环境(VMWare17):kali

- 网关: 192.168.217.128

- 靶机:Ubuntu16.04

- 网关: 192.168.217.131

nmap扫描与分析

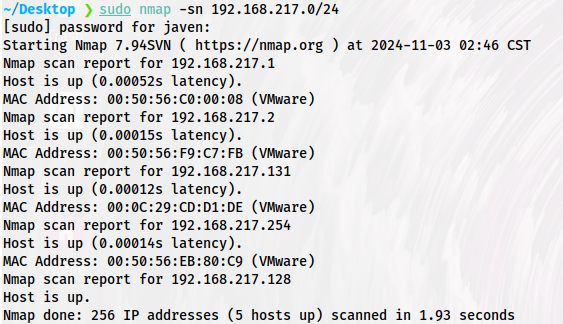

作为网络攻击方,我们首先要知道被攻击方也就是靶机的网络地址,才可以对其进行攻击,下面将使用kali自带的渗透工具对目标网段进行扫描:1

2

3

4

5

6

7

8# sudo: 提升命令的权限

# nmap: 网络扫描工具

# -sn: namp的ping扫描选项,只检测目标主机是否在线,步进行端口扫描。

# -sL: 默认参数,只进行扫描,不进行侵入式侦察

# 192.168.217.0/24: 指定了扫描的 IP 地址范围,这里表示从 192.168.217.0 到 192.168.217.255 的所有 IP 地址。/24 是子网掩码的简写,表示 256 个地址(C 类子网)

sudo nmap -sn 192.168.217.0/24

# 使用以下工具扫描也可以

sudo arp-scan -l

扫描结果如下:

确定目标靶机是192.168.217.131,之后执行以下指令开启端口扫描1

2

3

4# -sT: TCP连接扫描

# -p-: -p指定端口 -表示0~65535所有端口

#

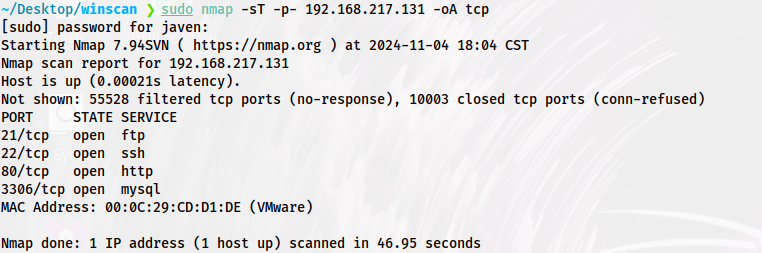

sudo nmap -sT -p- 192.168.217.131 -oA tcp

扫描结果如下:

可以看到,暴露了四个开放的端口和对应端口运行的服务,我们使用命令将这几个端口保存为变量,方便之后调用。1

2

3

4

5# grep open ports.nmap: 找到文件中含有open的行。

# awk -F'/' '{print $1}': 处理grep找到的行,-F'/'表示使用/作为分隔符,{print $1}表示打印出每行的第一个字段。

# paste -sd ',': -s表示将多行合并为一行,-d表示使用','作为分隔符。

# ports=$(): 将输出结果赋值给一个变量。

ports=$(grep open ports.nmap | awk -F'/' '{print $1}' | paste -sd ',')

之后再使用UDP扫描一遍,就是将命令中的-sT改为-sU,这里扫描过一遍之后没有暴露出开放的端口,所以忽略。

确定开放的端口之后,就需要对开放的端口进行版本服务和漏洞的扫描了,

1 | # -sT: TCP连接扫描 |

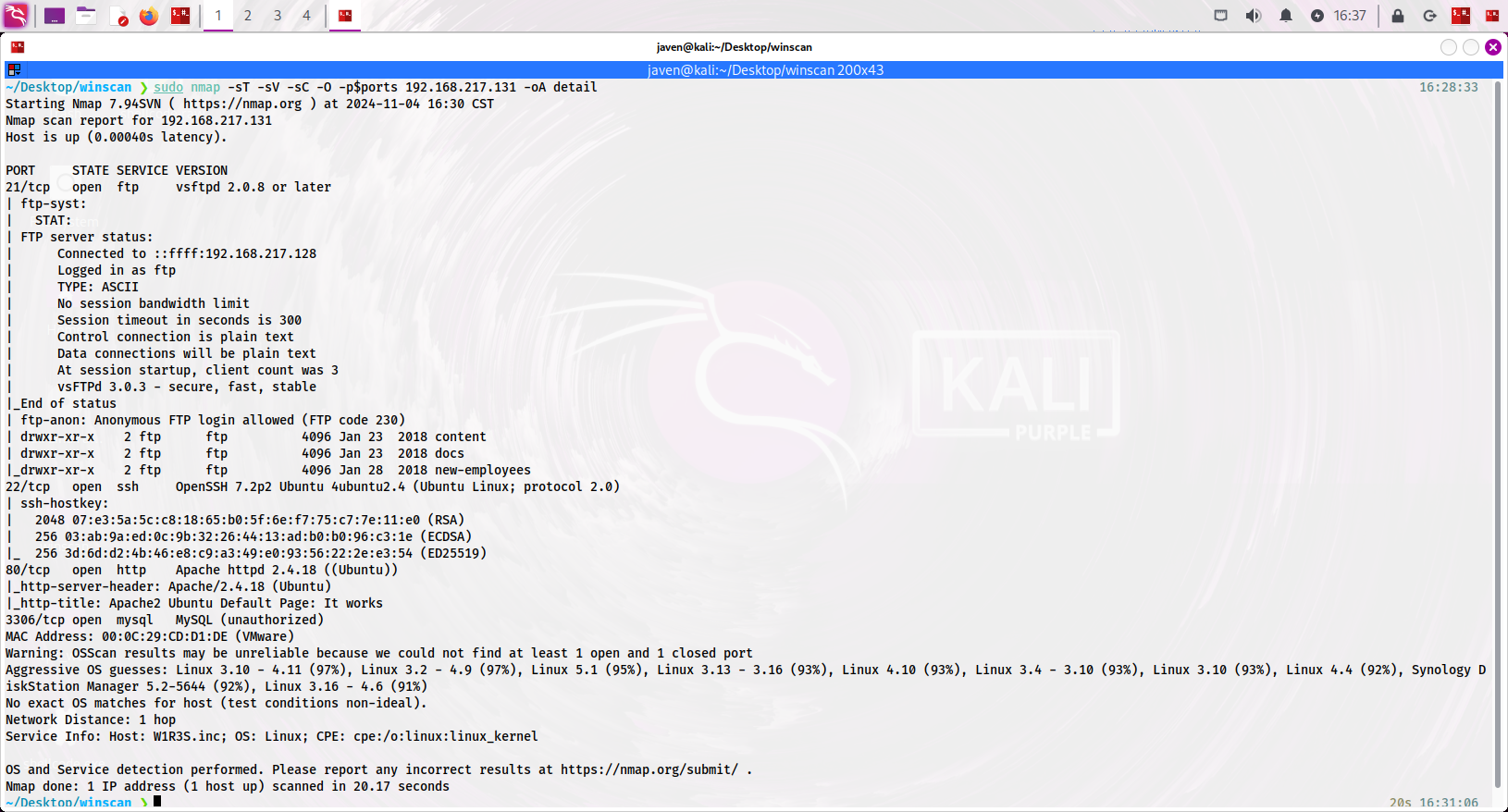

扫描结果如下:

可以看到对于暴露的四个端口,扫描出了对应的服务和系统的版本。

- 21端口: 使用的FTP服务,版本号:vsftp 2.0.8,允许匿名FTP登录,并且列出了一些文件和文件夹权限。

- 22端口: ssh服务端口,版本号:7.2p2,显示了支持的SSH密钥格式及其指纹信息。

- 80端口: http服务,版本号:Apache HTTPD 2.4.18,放的是默认页面。

- 3306端口: mysql服务,显示未经授权不能访问,没有更多信息。

- 系统版本: Linux系统

首先我们观察一下以上四个攻击向量,相对来说比较容易的突破口就是21端口的FTP服务,这个允许匿名登陆,我们就可以先匿名登录看一下FTP服务器上的内容,执行以下指令访问远程FTP服务。

1 | # 使用FTP服务访问远程服务器 |